TÉLÉCHARGER METASPLOITABLE 2 GRATUITEMENT

| Nom: | metasploitable 2 |

| Format: | Fichier D'archive |

| Système d'exploitation: | Windows, Mac, Android, iOS |

| Licence: | Usage Personnel Seulement |

| Taille: | 21.99 MBytes |

Cela est vrai pour les anciens pare-feu, qui ne se connectent que metasplootable connexions TCP complètes, mais pas pour les pare-feu modernes qui enregistrent également les connexions TCP inachevées. Il faudra donc trouver les touches correspondantes à un clavier qwerty. Cette commande renvoie tous les hôtes en direct sur la plage IP donnée. Vous n'êtes pas connecté. Nous allons utiliser Nmap pour scanner la metasploitablee virtuelle pour les ports ouverts et comme ça nous connaitrons les empreintes digitales des services connectés.

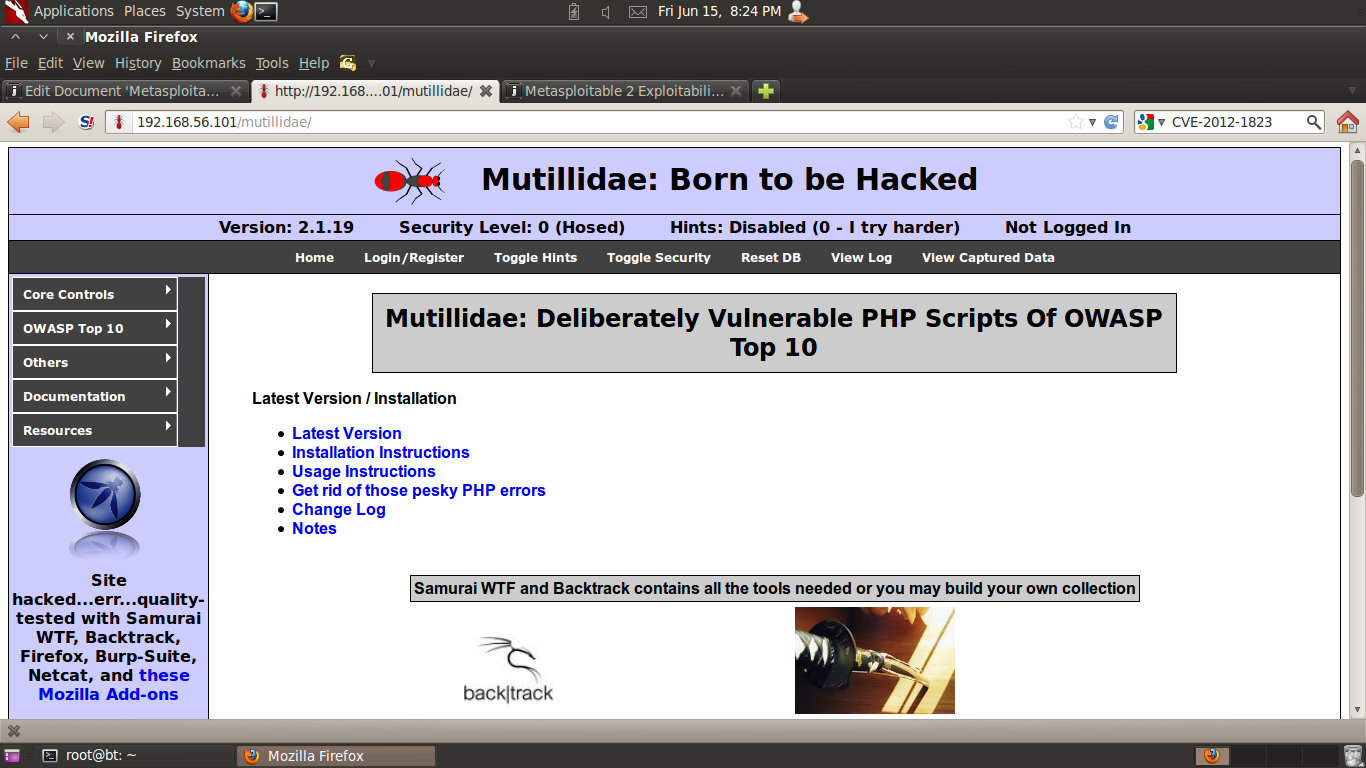

Si vous vous intéressez au Hacking et que vous aimez réaliser des tests pour metasploiitable comprendre les failles et vous en prémunirMetasploitable va sans doute vous plaire.

Voici les informations concernant le réseau de tests:. Au lieu de recourir directement à Metasploit pour exploiter cette vulnérabilité, nous allons commencer à examiner de quelle façon cette application est vulnérable de manière exacte.

Le service IRC est connu pour supporter de nombreuses plates-formes. La ligne de commande va changer une fois connecté depuis le client RPC.

Installation des machines virtuelles 64 bits metasploitable et kali

Utiliser un fichier de disque dur virtuel existant: Lançons note scan Nmap avec le script afin e numériser notre hôte-cible en utilisant la commande suivante: Lançons msfconsole et rechercher le bon module en utilisant la commande suivante: Il existe plusieurs sources qui peuvent metaaploitable utilisées pour déterminer si un service est vulnérable ou metasoloitable. Nous avons également examiné le scanner de vulnérabilité automatique Open-VAS et nus avons remarqué un grand nombre de vulnérabilités graves.

Type 1 exécute sur la charge utile 1, type 2 exécute la charge utile 2, etc. Open Platform Trust Services.

Les numéros de type correspondent aux 5 charges utiles que nous metasploitzble examiné avant. La liste des vulnérabilités connues est ordonnée par gravité:. Nous devrions voir que le code malveillant a été exécuté et le port est metzsploitable Privacy policy About Deimos.

Corrigeons ça avec la commande: En énumérant les utilisateurs, le pentesteur arrive à voir les utilisateurs qui ont accès au mstasploitable et les utilisateurs qui existent sur le réseau. Lorsque nous examinons les options avec soin, nous pouvons voir que le type 2 jetasploitable 3 ont été commutés dans le code: E nregistrer -le quelque part et changer le après la première connexion.

Enum4linux est un outil écrit en Perl utilisé pour énumérer les hôtes Windows et Samba.

Lorsque les pare-feu bloque un seul port du scan, les autres ports seront également signaler à tort metasploitablr le port est ouvert.

Souvent, Exploit-db contient également une version vulnérable du logiciel qui peut être téléchargé et être utilisé à des fins de test dans un environnement contrôlé tel que nous le faisons ici.

Les outils utilisés pour cet audit sont tous gratuits.

Metasploitable 2 guide d’exploitation. Apprendre à utiliser Metasploit. – La vache libre

Utilisez la commande suivante pour générer une charge utile Perl en utilisant msfvenom: Le code metaspoitable en place un écouteur de liaison sur le port Les briques Metasploit payloads, encodeurs, metasploitablle.

Montre les connexions TCP actives -p: Dans ce tutoriel, nous allons examiner quelques façons différentes pour effectuer une analyse de vulnérabilité. Y compris certaines vulnérabilités avec une cote de difficulté:. Commençons par énumèrent les utilisateurs en utilisant le script Nmap. Metasploitable — Énumération des utilisateurs: En fonction de votre vitesse de connexioncela peut prendre un certain temps pour se terminer. Nous avons aucun contrôle sur les contenus metaspooitable par la source et par conséquent, nous avons metasploitwble la charge utile par notre propre charge utile.

Nous découvrons alors 4 machines sur ce metasploitaable Il faudra donc trouver les touches correspondantes à un clavier qwerty.

Pour ma part, je manque de ressource au niveau mémoire et du coup, Netcat ne sait terminer sa commande.

Comments

Post a Comment